RED TEAM & BLUE TEAM

Comprendemos la necesidad de verificar los controles de seguridad para nuestros clientes, y esto no sólo desde una perspectiva estrictamente tecnológica, sino que acompañamos esta necesidad desde una mirada integral de un equipo humano

– RED TEAM E4 –

Realizan diversos tipos de ataques controlados, empleando herramientas de intrusión no convencionales, representando con esto una amenaza discreta, real y constante en el tiempo hasta conseguir el objetivo final: manipular, filtrar, robar información, denegar servicios o generar fraudes específicos. Con lo anterior es posible determinar la eficacia de controles y aportar con datos reales en el proceso de construcción de la seguridad.

– BLUE TEAM E4-

Inspirados en incrementar las capacidades técnicas y humanas de los equipos de respuesta ante incidentes, perfeccionando técnicas de monitorización y tiempos de respuesta, así como generar métricas a los procesos de gestión de riesgos para finalmente construir planes de seguridad eficaces y robustos.

RPA PARA CIBERSEGURIDAD

(Robotic Process Automation To Cybersecurity)

Aumenta la calidad del proceso de gestión de la Ciberseguridad, minimiza errores, disminuye costos y aumenta la rapidez de los mecanismos de control para diferentes procesos de la Organización.

Procesos que podemos automatizar:

- Análisis de Riesgo

- Gestión de Activos de Información

- Gestión de Ventas

- Gestión de Cobranza

- Automatización y análisis de registros

- Monitoreo de Sistemas de Prevención de Fraudes

- Gestión de Servicio al Cliente

- Gestión de Incidentes

- Monitoreo de Flujo de Activos de Información

- Gestión de Contratos / Terceros

- Gestión de control de Accesos

- Gestión de Recursos Humanos

- Gestión Logística

- Gestión de Campañas

- Gestión de la Continuidad del Negocio

Accede a un servicio RPA sin inversión en infraestructura, software adicionales ni costos por licenciamiento, en el cual a través de un costo fijo mensual puedes contar con:

Desarrollo evolutivo incluído

Consultoría e implementación On The Go.

Desarrollo evolutivo incluído.

GESTIÓN DE LA CIBERSEGURIDAD PARA AMBIENTES CLOUD

Las nuevas necesidades tecnológicas de los mercados modernos, han impulsado a diversas empresas a migrar datos y/o aplicativos a entornos cloud.

Por esto, ofrecemos los siguientes servicios Cloud E4:

1.- Cloud Migration Advisory E4, acompañamiento integral durante todo el proceso de migración

2.- Cloud Readiness Assessment E4, evaluación de factibilidad de migración.

3.- Cloud Migration Review and Validation E4, revisión exhaustiva y validación de la migración realizada.

Entendiendo que las necesidades de cada cliente son únicas, asesoramos en la elección del cloud vendor, como también en la elección del tipo de migración que mejor se ajuste al caso. Proveemos de apoyo durante la planificación de la migración, realizando las estimaciones de plazos, costos y riesgos respectivas, además de apoyar durante el proceso mismo de migración.

Todo este proceso incluye la evaluación a nivel de arquitectura, de potenciales medidas de seguridad a implementar, incluyendo, pero no limitado a: soluciones de firewall cloud, despliegue de servidores bastiones, estructuración y configuración de security groups cloud, estructuración de permisos de acceso a recursos, entre otros.

Durante este acompañamiento, proveemos sugerencias respecto de las medidas de seguridad ya existentes en el entorno del cliente, para poder evaluar cuándo migrar la solución, o cuando homologarla con lo que ofrece el cloud vendor.

Cloud Optimization E4

Para optimizar el uso que nuestros clientes dan a sus entornos cloud, ofrecemos el servicio de optimización de nube, Cloud Optimization E4, en el cual un equipo especializado revisa los recursos existentes en la cuenta cloud objetivo, realizando un diagnóstico del estado de cada recurso cloud y sus interacciones entre si.

Este análisis permite identificar las oportunidades de mejora que pueden ser abordadas en la arquitectura cloud: automatización de encendido y apagado de instancias, redimensionamiento de instancias, cambios de tipo de recursos, entre diversas opciones que son evaluadas. Nuestro equipo entrega a sus clientes de un informe detallado con todas las sugerencias de mejora para sus arquitecturas, ayudando a reducir los costos mensuales de sus cuentas cloud.

Cloud Security Advisory E4

Entendiendo las preocupaciones de seguridad de nuestros clientes, ofrecemos también recomendaciones sobre la estructura de gestión de cuentas cloud, permisos y roles a recursos y usuarios, junto con un análisis preliminar de superficie vulnerable del entorno cloud, el cual podemos abordar en detalle con nuestro servicio adicional Cloud Security Advisory E4.

Data Science para Ciberseguridad

Diseñamos un servicio a la medida que permite hacer uso de toda la data que puede obtenerse de tu infraestructura, analítica y bases de dato en general, modelando la información para descubrimiento de patrones de comportamiento, ayudando en la optimización de tomas de decisiones operativas, detección de fraude, entre otros.

Seguridad aplicada al ciclo de vida del desarrollo de software

Mientras más tarde en el Ciclo de Vida de Desarrollo de Software se detecta una vulnerabilidad, más costosa resulta su remediación. Por ejemplo, una vulnerabilidad de diseño en un sistema que está en ambiente de producción, podría implicar no sólo un rediseño, sino también un nuevo desarrollo, y más ciclos de pruebas funcionales. Por esta razón, nuestra metodología de fortalecimiento de la seguridad en el software incorpora la seguridad transversalmente en el ciclo de desarrollo. Esto quiere decir, incluirla en la gobernanza del proceso, en la definición de requisitos de seguridad, en el diseño de arquitecturas seguras para los sistemas, la adopción de prácticas de programación segura, la ejecución de pruebas de seguridad, y la protección de los ambientes de explotación. Para ello, nos basamos en SAMM, el Modelo de Madurez para Aseguramiento de Software desarrollado por OWASP.

Esta metodología permite:

1.- Evaluar, las prácticas de seguridad en Software existentes en la organización.

2.- Construir, un programa de seguridad en Software balanceado en iteraciones bien definidas.

3.- Demostrar, mejoras concretas en el programa de aseguramiento de Software.

4.- Definir y Medir, las actividades relacionadas con seguridad en la organización.

Cyber Threat Hunting

THREAT HUNTING E4

Nuestros clientes que son conscientes de las ciber-amenazas y de sus explosivos cambios pueden adelantarse a las nuevas tendencias por medio del servicio THREAT HUNTING E4, el cual se enfoca en la búsqueda iterativa y proactiva de ciber-amenazas avanzadas que son capaces de evadir las contramedidas existentes en su organización. El objetivo principal de nuestro servicio es disminuir las brechas de detección de ciber-amenazas que pongan en riesgo la continuidad operativa de su negocio.

DATASCIENCE E4

Como investigadores, en este proceso utilizamos una serie de instrumentos y metodologías que permiten plantearnos escenarios adversos para su negocio y con ello generamos una hipótesis inicial, para posteriormente mediante la integración de múltiples soluciones y de nuestros servicios de DATASCIENCE E4, encontrar evidencias y patrones, los cuales finalmente permiten la construcción de instrumentos de seguridad de mayor sofisticación y precisión en función de la correcta operación de su negocio.

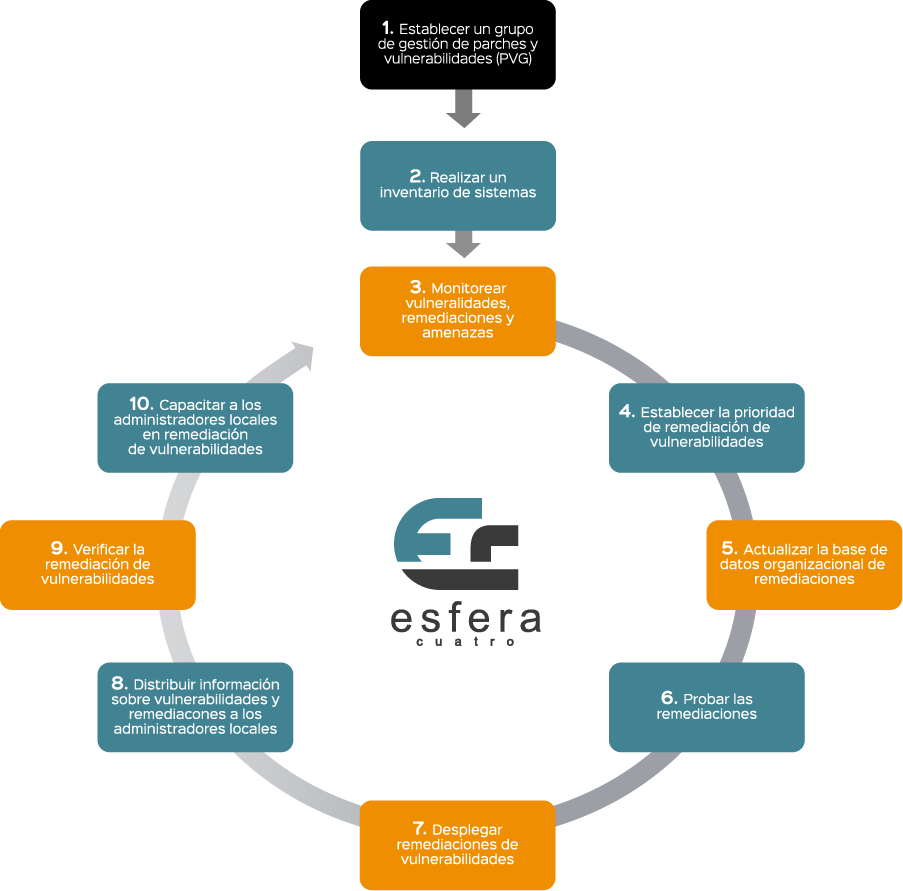

Gestión Continua de remediación de vulnerabilidades y parchado

En esfera4 entendemos la vulnerabilidad como un síntoma de un control deficiente o la ausencia de este, vamos más allá de gestionar la corrección de la vulnerabilidad o aplicar un parche, realmente sentimos la responsabilidad de indagar y encontrar la causa raíz que origina la problemática. Por ello ofrecemos un servicio de gestión parchado y vulnerabilidades, enmarcado en el estándar NIST 800-40.

Si bien, este servicio es eminentemente técnico, la experiencia de nuestros profesionales permite incluir una revisión, en términos de madurez, de los procesos relacionados con la gestión de parchado y vulnerabilidades. Para que aporten valor a la organización, estas observaciones y sugerencias en materia de gestión de la seguridad de la información, se deben alinear con los objetivos de negocio. Por ello, nos preocupamos que nuestros entregables sean entendibles, tanto por los agentes técnicos involucrados en los procesos de remediación, como por aquellos actores relacionados a gestión y toma de decisiones de cara al negocio.